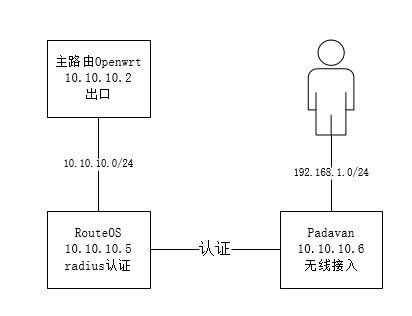

1.背景

由于有外部用户需要访问网络的需求,但是又不方便将主网络公开出去,防止外部做渗透测试和扫描。所以单独给访客网络配置一种简单的认证方式,并且可以动态增删用户

主要的目的就是做访客网络隔离,所以将访客无线网络配置成Radius认证形式

2.网络拓扑图

3.生成用户认证证书

1

2

3

4

5

6

7

| # Generating a Certificate Authority, 即生成根CA证书

/certificate

add name=radius-ca common-name="RADIUS CA" key-size=secp384r1 digest-algorithm=sha384 days-valid=1825 key-usage=key-cert-sign,crl-sign

sign radius-ca ca-crl-host=radius.mikrotik.test

# Generating a server certificate for User Manager, 即生成服务器证书

add name=userman-cert common-name=radius.mikrotik.test subject-alt-name=DNS:radius.mikrotik.test key-size=secp384r1 digest-algorithm=sha384 days-valid=800 key-usage=tls-server

sign userman-cert ca=radius-ca

|

4.配置用户管理

启用RouteOS作为radius认证源,并且配置接入点信息, 添加指定用户

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

| # Enabling User Manager and specifying, which certificate to use

/user-manager

set enabled=yes certificate=userman-cert

# Enabling CRL checking to avoid accepting revoked user certificates

/certificate settings

set crl-download=yes crl-use=yes

# Adding access points, 配置接入点即AP信息

/user-manager router

add name=ap1 address=10.10.10.6 shared-secret="Use a secure password generator for this"

# Limiting allowed authentication methods, 用户认证方式为eap-peap或eap-tls

/user-manager user group

# set [find where name=default] outer-auths=eap-tls,eap-peap

add name=certificate-authenticated outer-auths=eap-tls,eap-peap inner-auths=peap-mschap2,ttls-mschap2

# Adding users

/user-manager user

add name=test1 group=certificate-authenticated password="right mule accumulator nail"

# add name=paija@mikrotik.test group=default password="right mule accumulator nail"

|

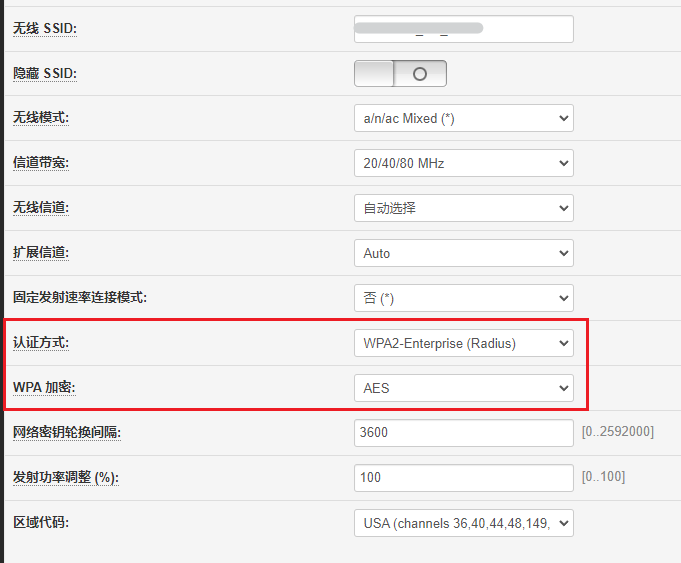

5.配置无线接入点

无线接入点即AP

认证方式选择WPA2-Enterprise(Radius)

radius配置中填入routeos的IP地址和认证端口以及共享密钥

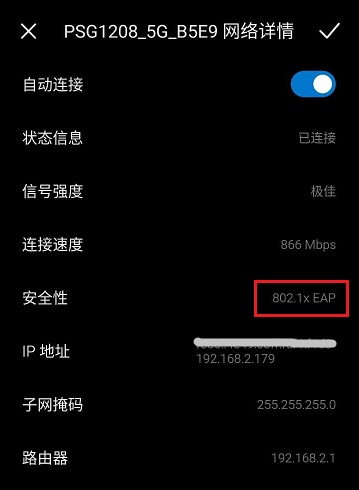

6.无法连接

配置完成后,发现手机无法连接WIFI

routeos上开启抓包

1

2

3

4

5

6

7

8

9

| /tool sniffer

# 抓取1812即radius认证端口的包

set filter-stream=yes filter-port=1812

# 设定将抓取到的包保存到auth.pcap中,限制文件大小为10M

set file-name=auth.pcap file-limit=10M

#开始

start

#结束

stop

|

将文件auth.pcap取出来分析发现是routeos 进行了拒绝,即给AP回复了认证reject包

分析发现是routeos配置漏了,user-manager->routes配置中没有配置入栈认证协议即inner-auths属性

属性重新配置完成就可以认证成功啦

7.参考链接

Enterprise wireless security with User Manager v5